-

打开谷歌广告googleadservices未响应被屏蔽的解决

首先前提条件是能上外网,我用了V2软件,点击一些google shopping的链接的时候,发现无法打开; 寻找原因是因为V2做了限制,例如现在用到的版本,V6.5,点击设置,路由设置,有3个模式,全局,黑名单,绕过xx, ...

-

推荐几款免费的在线ocr图片识别软件

1. i2OCR i2OCR 支持用户通过本地和在线上传 JPEG、TIF、BMP、PNG、PBM、GIF、PPM、PGM 等图像文件类型或图像 URL以识别其中的文字。用户无需注册,即可上传并转换图片,没有任何数量限制。此外,它还支持识别多...

-

解决OBS录制视频模糊的方法

一、设置分辨率 基础分辨率、输出分辨率:一定要设置成和你显示器的一致,我的是笔记本,2560*1600。 常用帧率:一般为60即可。 文件 - 设置 视频设置 二、输出设置 首先按如下图示顺序,依次点击并切换到该界面...

-

wordpress数据库比较大如何导入mysql

如果数据库.sql文件比较大,通过phpmyadmin导入会经常出现502 Bad Gateway,那么可以通过linux命令,把数据文件导入到数据库; 在linux界面输入: mysql -u <用户名> -p 提示输入密码,成功后,字符界面会...

-

thinkphp5.0写的项目放到lnmp上出现404错误

thinphp5.0在Nginx上不适用pathinfo格式的url,在项目的Nginx配置文件里找到include enable-php.conf 改为 include enable-php-pathinfo.conf ,然后就可以了 第一步:打开nginx配置文件 /usr/local/nginx/conf/nig...

-

Contact Form 7添加google recaptcha人机验证后不会全站加载的问题

contact form7添加了google recaptcha V3验证后,发现整站都会加载JS,导致非contact页面因加载更多的JS而导致速度慢的情况; 那么需要设置只有contact页面才会调用的google人机验证,查阅了官方的介绍,只能通过...

-

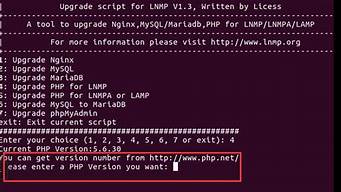

lnmp1.7升级php提升失败的解决办法

ERROR: cannot verify www.php.net's certificate, issued by ‘/C=US/O=Let’s Encrypt/CN=R3’:use `--no-check-certif` 解决方法是安装一个ca-certificates包 sudo yum install -y ca-certificates 然后再次升级...

-

Justnews主题破解版开心版源码下载6.14.1

JustNews主题专为博客、自媒体、资讯类的网站设计开发,自适应兼容手机、平板设备,支持前端用户中心,可以前端发布/投稿文章,同时主题支持专题功能,可以添加文章专题。 JustNews主题6.14.1为官方原版,来自WPC...

-

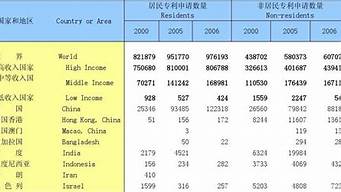

世界主要国家专利商标局网站链接

主要国家/地区专利商标局网站链接: ✦ 美国 – United States Patent and Trademark Office (USPTO) ✦ 欧盟 – European Union Intellectual Property Office (EUIPO) ✦ 中国 – Trademark Office of China IP Admin...

-

wordpress前台英文后台中文的设置方式

WordPress外贸网站的主要语言是英文。 其实很多用户的英文水平都不是特别好,所以可能会觉得英文的WordPress后台界面不习惯。 下面悦然给大家分享一下实现网站英文背景和中文语言的设置方法。 第一步:暂时将前台...